Penggunaan

Wireless LAN (WLAN) yang sering digunakan setiap waktu mulai dari bandara,

restoran, café-café, ataupun personal di rumah-rumah menandakan betapa

pertumbuhan infrastruktur jaringan wireless ini sangat cepat menyebar, yang

mana bidang bisnis dibidang ini khususnya menjual akses bandwith internet/data

sangat dirasakan faedahnya. Seperti halnya bisnis proteksi system kemanan pada

PC dan internet, yang harus di pahami oleh para penyedia layanan tersebut bahwa

wireless juga memiliki resiko-resiko kemanan walaupun mereka menyediakan

produktivitas ataupun mobilitas.

Sistem keamanan

di jaringan wireless sebenarnya sangat rentan disusupi oleh attacker

(penyerang) atau hacker yang turut meramaikan trafik jaringan wireless target

dan bahkan sifatnya bisa merusak, seperti mencuri data, mengobrak-abrik system

keamanan, merusak konfigurasi system dan yang sekarang ini lagi tren karena

semakin berjamurnya Access Point oleh penyedia internet (ISP) yaitu dengan cara

numpang bandwith untuk mendapatkan akses internet gratis dengan menembus system

keamanan jaringan wireless AP tersebut. Pertanyaannya, maukah anda menjadi

target oleh hacker atau attacker tersebut, tentulah jawabannya “tidak”., untuk

itu perlu mengetahui apa yang menjadi celah sehingga system keamanan jaringan

wireless bisa di susupi dan bahkan diserang serta dihancur leburkan.

Sebelum

mengetahui apa yang harus dilakukan untuk mengantisipasi penyusupan/serangan

terhadap jaringan wireless, sebaiknya kita mengetahui terlebih dahulu hal-hal

mengapa wireless bisa sedemikian bisa terancam, karena beberapa pengguna

wireless tidak bisa membayangkan jenis bahaya apa yang sedang menghampiri

mereka saat sedang berasosiasi dengan Wireless Access point (WAP) seperti

pancaran sinyal WLAN dapat dimasuki penyusup dan serangan juga berasal dari

segala arah yang mengalir melalui gelombang radio.

Berikut

jenis-jenis ancaman wireless yang dapat menjadi ancaman di jaringan wireless,

diantaranya :

-

Sniffing to Eavesdrop

Packet yang merupakan

data seperti Akses HTTP, Email dll, yang melewati transmisi wireless gelombang

dapat dengan mudah juga ditangkap dan dianalisa oleh attacker dengan

menggunakan aplikasi “Packet Sniffer”

-

Deniel Of service attack

Serangan jenis

ini yaitu dengan membanjiri/flooding yang mengakibatkan sinyal wireless

berbenturan dan menghasilkan packet-packet yang rusak.

- Man

in the middle attack

Peningkatan

kemanan dengan teknik enkipsi dan authentikasi, sebenarnya masih juga bisa

ditembus dengan cara mencari kelemahan operasi protocol jaringan. Salah satunya

dengan mengeksploitasi protocol address resolution protocol (ARP) pada TCP/IP

sehingga hakcer yang cerdik dapat mengambil alih jaringan wireless tersebut,

hal inilah dikenal dengan nama “Man in the Midle Attack”

-

Rogue/Unauthorized Access Point

Rogue AP ini

merupakan ancaman karena adanya AP liar yang dipasang oleh orang yang ingin

Menyebarkan/memancarkan lagi tranmisi wireless dengan cara illegal/tanpa izin,

yang menyebabkan penyerang dapat menyusup di jaringan melalui AP rogue ini.

-

Access Point yang dikonfigurasi tidak benar

Hal ini sangat

banyak terjadi karena kurangnya pemahaman dalam mengkonfigurasi system keamanan

AP.

Kegiatan yang

mengancam keamanan jaringan wireless tersebut di atas dilakukan dengan cara-cara

yang dikenal dengan nama Warchalking, WarDriving, WarFlying, WarSpamming,

WarSpying dll. Banyaknya Access Point/Base Station yang dibangun khususnya di

ibukota Jakarta atau kota besar lainnya yang seiring dengan mulai murahnya

biaya berlangganan koneksi internet maka kegiatan-kegiatan hacking ytersebut di

atas, biasa diterapkan untuk mendapatkan akses internet secara illegal yang

tentunya tanpa perlu membayar alias gratis…tis…tis….

Gambar simbol

Warchalking

wireless

Kelemahan-kelamahan

dari sifat jaringan wireless, sebenarnya tidak terlepas juga dari

kelemahan-kelemahan berbagai macam protocol yang dimilikinya. Antar lain

1. EAPOL (Extensible Authentication Protocol)

EAPOL merupakan

salah jenis protokol umum untuk Authentikasi wireless dan Point-to-Point

connections yang mencakup metode EAP-MD5, EAP-TLS, EAP-SIM, EAP-TTLS, LEAP, PEAP.

Bagaimana proses terjadinya hubungan komunikasi antara client dan hotspot ?,

saat client yang resmi mengirimkan paket ke AP, maka AP menerima lalu

memberikan responnya, hal itu terjadi karena AP telah mengidentifikasi client

resmi tersebut atau AP telah melakukan proses pembuktian identitas (otorisasi).

Dari protokol EAPOL tersebut terdapat celah yang dapat digunakan untuk

mendapatkan nilai authentikasi tersebut (Handshake). Namun nilai authentikasi

tersebut hanya terdapat saat-saat awal terjadinya komunikasi client resmi

dengan AP, selanjutnya jika sudah terhubung protokol EAPOL tidak akan muncul

lagi kecuali muncul saat 10ribu paket berikutnya.

Jika seorang

hacker yang jeli maka dengan mudah memanfaatkan protokol tersebut dapat

secepatnya membuat EAPOL muncul dengan cara EAPOL Attack, EAPOL Attack??

Bagaimana cara melakukannya? Yaitu dengan mengirim/injection paket EAPOL yang

telah dispoofing berisikan spoofing alamat SSID yang diselaraskan menyangkut

Mac Addres dan Ip addres source/destination. Ketika Client resmi mengirimkan

paket EAPOL agar mendapat respon ke AP dengan mengatakan “nih saya client resmi

dan ini ID card saya, apakah saya diperbolehkan masuk ?” Selanjutnya AP

memerika ID card client, dengan mengatakan ID Card kamu Valid dan diberilah nomor

masuk keruangan, silahkan anda masuk. Nah …client attacker dengan jelinya

memanfaatkan kelemahan protokol tersebut dengan membuat ID Card Palsu agar juga

dibolehkan masuk oleh AP dan mendapatkan nomor untuk memasuki ruangan yang

sama.

2. Manajemen Beacon

Manajemen

Beacon merupakan salah satu jenis protokol yang digunakan Setiap AP untuk

memancarkan sinyal RF yang digunakan untuk mengabarkan keberadaan AP tersebut.

Jika anda melakukan capture protokol beacon dan mendecodekannya akan

mendapatkan bahwa manajemen beacon dalam setiap transmision ratenya mengirimkan

sejumlah informasi seperti SSID, Jenis Enkripsi, Channel, Mac Address, dan

lain-lain.

kelemahan yang

dapat dimanfaatkan dari jenis protokol ini yaitu sebuah client attacker akan

menangkap sebuah packet management beacon yang dipancarkan oleh AP, yang

selanjutnya client attacker akan memancarkan kembali packet management beacon

tersebut, biasanya beacon yang dipancarkan oleh AP intervalnya 100ms, kalau

client attacker menangkap beacon AP lalu memancarkan beacon tersebut kembali

maka akan terjadi 2 beacon yang sama, yang dikirimkan dari source yang berbeda

namun berisikan informasi yang sama, artinya juga ada dua AP yang sama

berisikan informasi SSID, Mac Address, yang sama. Apa yang berlaku jika hal ini

terjadi ?, yang akan terjadi adalah seluruh client tidak dapat berkomunikasi

dengan AP , dalam hal ini jika AP memancarkan beacon 100ms dan Client/AP

attacker juga memancarkan management beacon dengan melakukan pengiriman yang

beacon yang sama, maka akan menyebabkan AP tidak dapat lagi berkomunikasi

dengan client-clientnya, kecuali attacker menghentikan mengirimkan sejumlah

beacon tersebut.

4. De-authentication/DisAssociation Protocol

Istilah yang

biasa digunakan untuk memanfaatkan celah protokol ini biasanya disebut dengan

De-authentication Broadcast Attack, merupakan jenis serangan dengan cara

membanjiri WLAN dengan De-authentication packet sehingga mengacaukan wireless

service client, tools yang sangat terkenal dalam melakukan jenis serangan ini

seperti WLAN Jack, Void11, Hunter Killer, Air Jack dan semuanya cuma berjalan

di system operasi Linux misalnya Varian Linux yang bernama AUDITOR.

Gambar template packet format De-Authentication attack pada CommView

yang siap melakukan Flood De-Authentication Packets.

Salah satu

software yang dapat melakukan jenis serangan De-authentication Broadcast Attack

yang dapat dijalankan di system operasi windows yaitu CommView for Wifi.

Serangan jenis

ini merupakan suatu jenis serangan yang juga paling berbahaya. Dengan serangan

ini akan membuat disconnect/terputusnya koneksi client target target atau

seluruh client yang berasosiasi dengan base station karena attacker melakukan

permintaan pemutusan koneksi yang langsung direspon oleh AP, coba bayangkan

kalau seandainya anda mempunyai perusahaan ISP betapa terpukulnya anda dan

teknisi jaringan anda, karena adanya complain dari seluruh pelanggan-pelanggan

mengenai putusnya/disconnect seluruh jaringan client. Kejadian ini tentu

mengakibatkan mimpi buruk and yang membuat citra perusahaan menjadi buruk dan

dapat kehilangan pelanggan. Jahatnya serangan ini jika dijalankan terus menerus

maka selamanya client tidak akan bisa berasosiasi kembali dengan base station,

Dan serangan ini juga tidak dapat dicegah, yah……. satu-satunya cara menunggu

penyerang menghentikan serangannya, mimpi buruk bukan. Ihhhh……takut…..

Gambar salah satu feature CommView dalam

melakukan Deauthentication Packets

Gambar Attacker dalam melakukan Serangan

Deauthentication Packet

5. Sinyal RF Jamming

Sinyal RF

merupakan gelombang elektromagnetik yang dipergunakan untuk saling bertukar

informasi melalui udara dari satu node ke node lainnya. Sinyal RF sangat banyak

digunakan untuk sekarang ini seperti memancarkan gelombang radio FM dan video

pada televisi dan pada akhirnya digunakan juga untuk sebagai sarana pengiriman

data melalui jaringan nirkabel.

Bagaimana

memanfaatkan kelemahan sinyal RF tersebut ?. Sinyal RF memiliki kelebihan yang

juga tentunya memiliki kelemahan seperti sifat sinyal RF yang mudah terganggu

oleh sistem yang berbasis RF external lainnya seperti cordless phone,

microwave, dan perangkat-perangkat bluetooth, dan lain-lain. Saat device

tersebut digunakan secara bersamaan maka perfoma jaringan nirkabel akan dapat

menurun secara signifikan karena adanya persaingan dalam penggunaan medium yang

sama. Yang pada akhirnya karena gangguan tersebut dapat menyebabkan error pada

bit-bit informasi yang sedang dikirim menyebabkan retransmisi dan penundaan

bagi pengguna.

Kasus yang

terjadi di Tanah air seperti yang pernah terjadi di daerah jogjakarta, maraknya

warnet dan pelanggan internet berbasis nirkabel, sehingga banyak bermunculan

ISP yang tak berizin (sewaktu saluran 2,4GHz masih belum bebas) untuk meraup

keuntungan dari bisnis di usaha tersebut, hal inilah yang meyebabkan ISP

resmi/berijin melakukan protes yang menyebabkan petugas berwenang secara arogan

melakukan sweeping, untuk menertibkan ISP liar ini. Akibat yang ditimbulkan

dari sweepeing ini yaitu lumpuhnya sebagian akese internet nirkabel di jogja,

sehingga diduga adanya aksi balas dendam dengan melakukan serangan Sinyal RF

jamming karena hampir seluruh sinyal ISP Nirkabel menjadi berantakan/ hancur

lebur.

Dengan adanya

serangan RF jamming yang menyebabkan berantakannya sinyal yang dipancarkan AP,

yang akan menjadi celah seperti yang sudah saya jelaskan pada serangan lainnya.

Serangan RF Jamming ini termasuk dalam kejadian interferensi di jaringan

wireless.

6. Manajemen Probe-Request

Pada saat

client pertama kali berusaha untuk mengkoneksikan dirinya dengan meminta kepada

AP, maka AP melakukan Probe-Respond untuk memeriksa permintaan client tersebut

apakah dibolehkan untuk memasuki kejaringan wireless tersebut. Celah yang dapat

digunakan attacker dengan melakukan manipulasi paket Probe-request dan

selanjutnya melakukan permintaan probe-request, coba anda bayangkan kalau

seandainya permintaan dilakukan dengan mengirimkan permintaan

sebanyak-banyaknya misalnya 500 paket dalam 1 detik, maka akan meyebabkan AP

tidak akan mampu merespon paket yang begitu banyak, yang artinya AP tidak

sanggup lagi berkomunikasi dengan client yang lainnya. Bukankah ini juga

tergolong serangan Daniel of Service yang akan membuat Access point menjadi

puyeng atau lumpuh.

Teknik

Keamanan Jaringan Wireless dan Ancamannya

Penerapan

system kemanan dijaringan wireless ada beberapa diantaranya :

1. Teknik Enkripsi

Salah satu

metode enkripsi yang juga menyediakan metode authentikasi yang digunakan untuk

mengamankan jaringan wireless adalah dengan Metode “Wired Equivalent Privacy

(WEP)” yang di implementasikan pada Mac Layer yang mana WEP Key bersifat statik

dan dalam prosesnya key rahasia yang dibagi pakai dan diberikan oleh pengguna

pada pemancar pengirim dengan 24bit Initialization Vector (IVs), WEP menginput

hasil daftar key ke dalam generator angka random sehingga menghasilkan stream

key yang sama dengan panjang payload frame ditambah 32bit Integrity check Value

(ICV). WEP mencakup IVs yang bersih sampai beberapa byte yang pertama pada

bagian frame. Nah dengan hanya 24 bit itulah WEP akhirnya menggunakan IVs yang

sama untuk paket data yang berbeda. Jenis Enkripsi ini sangat banyak diterapkan

dibandingkan dengan jenis enkripsi yang lainnya, padahal jenis enkripsi ini

merupakan jenis enkripsi yang paling tidak aman. karena WEP menggunakan

enkripsi yang sifatnya statis sehingga dengan software seperti Airsnort,

WepCrack, WepLab, dll seperti dibuktikan oleh saya sendiri, di contohkan pada

gambar ini.

Gambar Wep Enkripsi yang berhasil di bongkar WEP

Key-nya

Jenis enkripsi

yg lainnya yaitu WPA merupakan jenis enkripsi yang mirip dengan WEP Standar

Security Wi-Fi Protocol Access (WPA) 1.0 merupakan sebuah snapshot security

802.11i yang terbaru, mencakup mekanisme TKIP (Temporal Key Integrity

Protocol). Kombinasi antara kedua mekanisme tersebut memberikan enkripsi key

dan authentikasi yang dinamis., jenis metoda enkripsi ini hampir sama dengan

jenis enkripsi yang lain yaitu enkripsi TKIP (Temporal Key Integrity Protocol),

Jika anda ingin

menerapkan system kemanan dengan menggunakan metode enkripsi gunakanlah jenis

enkripsi WPA atau TKIP, karena jenis enkripsi ini agak susah untuk di hacking.

Tapi bukan berarti tidak bisa untuk dihacking, WPA enkripsi bisa juga untuk di

hacking seperti yang dicontohkan pada gambar di bawah ini.

Gambar WPA Enkripsi yang berhasil di bongkar WPA

Key-nya

2. Pemfilteran Mac Address

Pemfilteran Mac

address merupakan pemfilteran di atas standar 802.11b untuk mengamankan

jaringan. Dalam hal ini setiap Mac address client memiliki alamat fisik yang

pasti berbeda untuk setiap cardnya. Cara kerja system ini yaitu mendaftarkan

alamat mac addressnya agar mendapat otorisasi dari AP saat akan berasosiasi.

Pemfilteran Mac

address ini sebenarnya juga tidak aman bahkan sangat tidak aman, karena Mac

address dapat di ubah/dipalsukan/dispoofing supaya dianggap valid, selain hal

tersebut Mac address yang berasosiasi dengan AP sangat mudah dideteksi keberadaannya

dengan software seperti Airopeek NX, CommView, Omnipeek, Linkferret, Dll tanpa

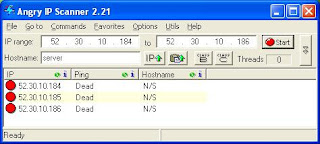

terlebih dahlu berasosiasi dengan AP, yang ditunjukan pada gambar di bawah.

Gambar Software yang mampu Mendeteksi keberadaan

Mac Address

yang

berasosiasi dengan Access Point

System

keamanan lainnya

Jenis system

keamanan lainnya antara lain:

o Motode otentikasi lainnya seperti penggunan sistem radius (Remote Authetication

Dial-in User Service) yang membuktikan identitas pengguna dengan menggunakan

otentikasi server untuk menangani kontrol akses.

o Ap Isolation, Disable ICMP

o Disable SSID broadcast

o Disable DHCP server

o Proxy Authentication

o PVN dengan Authentication

o PPPoE dengan Authentication, dan lain-lain

Kebijakan

Kemanan wireless

Sebelum

menentukan kebijakan penggunaan system kemanan wireless, yang harus

diperhatikan agar jaringan wireless tertutup bagi celah.penyusupan, kegiatan

hacking, dan bentuk serangan lainnya, diantaranya :

1. Mengenali

kebijakan penggunaannya apakah untuk corporate, perkantoran kecil, atau

personal/rumahan untuk menentukan jenis kemanan yang ada. Dalam hal ini

menggunakan enkripsi yang efektif..

2. Meninjau kembali system yang digunakan

3. memeriksa kembali konfigurasi perangkat yang digunakan

4. Mengidentifikasi adanya Rogue AP

5. Mengerjakan uji penetrasi dengan mencoba menembus system kemanan jaringan

wireless sendiri untuk mendeteksi celah kemanan yang masih ada.

6. Tidak menyebarluaskan SSID, jika diperlukan.

7. Menggunakan password yang rumit pada AP.

8. Memasang firewall.

Penulis

Rizal Fahmi

http://panyoet.co.cc

r3zal20042yahoo.com

YM : r3zal2004

Tidak ada komentar:

Posting Komentar