Jumat, 26 Desember 2008

Produk Software Crypt VLU Cipher System

Ni produk yang kami buat,

nama: VLU Cipher System, VLU itu singkatan dari V=Viginere, L=Lower Beaufort, and U=Upper Beaufort...

Bahasa pemrograman: Visual Basic 6.0

Fitur: encrypt, decrypt, printing, storage, etc.

Contoh tampilan:

Analisis Wardriving menggunakan NetStumbler

Bagaimana sih proses WarDriving yg seberanya...?? sebenarnya sih simple2 saja...., yaitu :

00. Persiapkan perangkan WarDriving :

001. Laptop

002. WiFi Devices... me sarankan adalah devices yang dengan

chipshet ORINOCO, Prism & Prism2.

Kenapa harus devices dgn. chipset tersebut? yang pasti

jawabannya adalah kompabilitas terhadap

aplikasi berbasis Linux....

003. Antena, kita memerlukan Antena utk meningkatkan signal...

sehingga AP yang signalnya lemah

masih bisa kita jangkau... dan dan AP yg jaraknya jauh masih

bisa di gapai.... kita ga usah pake Antena yg mahal2 dech....

gunakan saja Antena Kaleng (7 -10 dbi)... bisa juga pake

Antena paper clip (5 - 7 dbi).

004. Aplikasi WarDriving, bisa pakai : NetStumbler, Kismet, AP

Scanning, dll

--------------------------------------------------------

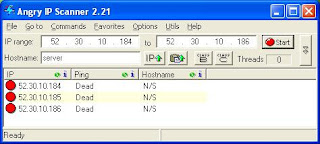

Analisis kali ini /me mempergunakan : NetStumbler

dikarenakan WiFi yg me miliki tidak support dengan

Distro Fedora (-- distro kesayangan me gitu lho...)

--------------------------------------------------------

01. Tentukan area yg ingin Anda jadikan target | sasaran

02. Aktifkan aplikasi WarDriving... /me pake NetStumbler...

03. NetStumbler menditeksi berbagai AP di coverage area....

Apa yang bisa dianalisa :

03.1 MAC Address

Nah, Anda bisa mendapatkan informasi ttg MAC Address yang ada.

Analisalah :

. Perhatikan saja lingkaran kecil yang berwarna hijau saja... itu

menujukkan AP active

. MAC Address sama dan SSID berbeda ----> kemungkinan Fake AP

Porses Hacking yang bisa dilakukan :

. untuk sementara /me belum menemukan proses hacking pada analisa ini.

03.2 SSID

SSID yang terditeksi adalah SSID dari AP yang value broadcast = Enable |Visible

Infromasi yang bisa Anda dapatkan :

. Nama SSID dari AP yg berada di coverage area

. Kemungkinan juga ditemukan : Nama SSID Default bawaan Pabrik

Proses Hacking yang bisa dilakukan :

. Membuat AP tandingan dengan SSID yang sama + channel yg sama

kalau model hackingnya spt ini, AP aslinya aslinya akan lumpuh.. asalkan AP tandingannya itu memiliki signal yg lebih kuat.

. Nah... SSID nya default dari pabrik... kemungkinan settingannya juga masih default... cari di internet IP Defaultnya + password Defaultnya.

03.3 Channel

Channel yang dipergunakan oleh AP tertera disini.

Proses Hacking yang bisa dialkukan :

. Membuat AP tandingan dengan SSID + Channel yang sama

03.4 Speed

Informasi yang didapatkan :

. 54 Mbps ----> AP beneran

. 11 Mbps ----> WiFi Card yang dibentuk menjadi AP

Proses Hacking yang bisa dilakukan :

. 11 Mbps ----> Flooding Packet secara terus-menerus

03.4 Vendor

. Informasi Vendor pembuat AP

. Jika vendor tidak termasuk dalam daftar NetStumbler akan tertulis 'Fake' ini artinya bisa kemungkinan 'Fake AP' bisa kemungkinan memang tidak terditeksi.

Proses Hacking yang bisa dilakukan :

. Hacking melalui IP default AP, User Defaut dan Password Default

03.6 Type

Infromasi yg bisa didapatkan :

. AP ---> benar2 AP

. Peer ---> AdHoc koneksi ( WiFi Card yg dijadikan AP | WiFi Card yd di set SSID)

03.7 Encription

Informasi yang didapatkan adalah WEP atau Tidak, sekalipun AP diset dengan enkripsi WPA tetap saja akan tertulis WEP.

Proses Hacking yang bisa dilakukan :

. Cracking WEP

. Cracking WPA

03.8 IP Address & Subnet

Informasi yang didapatkan :

. IP dan Subnet jika kita dalam 1 network.

Proses Hacking yang bisa dialkukan :

. Gainning ke IP tersebut

. AP Injection from client

PENYUSUPAN & SERANGAN DI JARINGAN WIRELESS

Penggunaan

Wireless LAN (WLAN) yang sering digunakan setiap waktu mulai dari bandara,

restoran, café-café, ataupun personal di rumah-rumah menandakan betapa

pertumbuhan infrastruktur jaringan wireless ini sangat cepat menyebar, yang

mana bidang bisnis dibidang ini khususnya menjual akses bandwith internet/data

sangat dirasakan faedahnya. Seperti halnya bisnis proteksi system kemanan pada

PC dan internet, yang harus di pahami oleh para penyedia layanan tersebut bahwa

wireless juga memiliki resiko-resiko kemanan walaupun mereka menyediakan

produktivitas ataupun mobilitas.

Sistem keamanan

di jaringan wireless sebenarnya sangat rentan disusupi oleh attacker

(penyerang) atau hacker yang turut meramaikan trafik jaringan wireless target

dan bahkan sifatnya bisa merusak, seperti mencuri data, mengobrak-abrik system

keamanan, merusak konfigurasi system dan yang sekarang ini lagi tren karena

semakin berjamurnya Access Point oleh penyedia internet (ISP) yaitu dengan cara

numpang bandwith untuk mendapatkan akses internet gratis dengan menembus system

keamanan jaringan wireless AP tersebut. Pertanyaannya, maukah anda menjadi

target oleh hacker atau attacker tersebut, tentulah jawabannya “tidak”., untuk

itu perlu mengetahui apa yang menjadi celah sehingga system keamanan jaringan

wireless bisa di susupi dan bahkan diserang serta dihancur leburkan.

Sebelum

mengetahui apa yang harus dilakukan untuk mengantisipasi penyusupan/serangan

terhadap jaringan wireless, sebaiknya kita mengetahui terlebih dahulu hal-hal

mengapa wireless bisa sedemikian bisa terancam, karena beberapa pengguna

wireless tidak bisa membayangkan jenis bahaya apa yang sedang menghampiri

mereka saat sedang berasosiasi dengan Wireless Access point (WAP) seperti

pancaran sinyal WLAN dapat dimasuki penyusup dan serangan juga berasal dari

segala arah yang mengalir melalui gelombang radio.

Berikut

jenis-jenis ancaman wireless yang dapat menjadi ancaman di jaringan wireless,

diantaranya :

-

Sniffing to Eavesdrop

Packet yang merupakan

data seperti Akses HTTP, Email dll, yang melewati transmisi wireless gelombang

dapat dengan mudah juga ditangkap dan dianalisa oleh attacker dengan

menggunakan aplikasi “Packet Sniffer”

-

Deniel Of service attack

Serangan jenis

ini yaitu dengan membanjiri/flooding yang mengakibatkan sinyal wireless

berbenturan dan menghasilkan packet-packet yang rusak.

- Man

in the middle attack

Peningkatan

kemanan dengan teknik enkipsi dan authentikasi, sebenarnya masih juga bisa

ditembus dengan cara mencari kelemahan operasi protocol jaringan. Salah satunya

dengan mengeksploitasi protocol address resolution protocol (ARP) pada TCP/IP

sehingga hakcer yang cerdik dapat mengambil alih jaringan wireless tersebut,

hal inilah dikenal dengan nama “Man in the Midle Attack”

-

Rogue/Unauthorized Access Point

Rogue AP ini

merupakan ancaman karena adanya AP liar yang dipasang oleh orang yang ingin

Menyebarkan/memancarkan lagi tranmisi wireless dengan cara illegal/tanpa izin,

yang menyebabkan penyerang dapat menyusup di jaringan melalui AP rogue ini.

-

Access Point yang dikonfigurasi tidak benar

Hal ini sangat

banyak terjadi karena kurangnya pemahaman dalam mengkonfigurasi system keamanan

AP.

Kegiatan yang

mengancam keamanan jaringan wireless tersebut di atas dilakukan dengan cara-cara

yang dikenal dengan nama Warchalking, WarDriving, WarFlying, WarSpamming,

WarSpying dll. Banyaknya Access Point/Base Station yang dibangun khususnya di

ibukota Jakarta atau kota besar lainnya yang seiring dengan mulai murahnya

biaya berlangganan koneksi internet maka kegiatan-kegiatan hacking ytersebut di

atas, biasa diterapkan untuk mendapatkan akses internet secara illegal yang

tentunya tanpa perlu membayar alias gratis…tis…tis….

Gambar simbol

Warchalking

wireless

Kelemahan-kelamahan

dari sifat jaringan wireless, sebenarnya tidak terlepas juga dari

kelemahan-kelemahan berbagai macam protocol yang dimilikinya. Antar lain

1. EAPOL (Extensible Authentication Protocol)

EAPOL merupakan

salah jenis protokol umum untuk Authentikasi wireless dan Point-to-Point

connections yang mencakup metode EAP-MD5, EAP-TLS, EAP-SIM, EAP-TTLS, LEAP, PEAP.

Bagaimana proses terjadinya hubungan komunikasi antara client dan hotspot ?,

saat client yang resmi mengirimkan paket ke AP, maka AP menerima lalu

memberikan responnya, hal itu terjadi karena AP telah mengidentifikasi client

resmi tersebut atau AP telah melakukan proses pembuktian identitas (otorisasi).

Dari protokol EAPOL tersebut terdapat celah yang dapat digunakan untuk

mendapatkan nilai authentikasi tersebut (Handshake). Namun nilai authentikasi

tersebut hanya terdapat saat-saat awal terjadinya komunikasi client resmi

dengan AP, selanjutnya jika sudah terhubung protokol EAPOL tidak akan muncul

lagi kecuali muncul saat 10ribu paket berikutnya.

Jika seorang

hacker yang jeli maka dengan mudah memanfaatkan protokol tersebut dapat

secepatnya membuat EAPOL muncul dengan cara EAPOL Attack, EAPOL Attack??

Bagaimana cara melakukannya? Yaitu dengan mengirim/injection paket EAPOL yang

telah dispoofing berisikan spoofing alamat SSID yang diselaraskan menyangkut

Mac Addres dan Ip addres source/destination. Ketika Client resmi mengirimkan

paket EAPOL agar mendapat respon ke AP dengan mengatakan “nih saya client resmi

dan ini ID card saya, apakah saya diperbolehkan masuk ?” Selanjutnya AP

memerika ID card client, dengan mengatakan ID Card kamu Valid dan diberilah nomor

masuk keruangan, silahkan anda masuk. Nah …client attacker dengan jelinya

memanfaatkan kelemahan protokol tersebut dengan membuat ID Card Palsu agar juga

dibolehkan masuk oleh AP dan mendapatkan nomor untuk memasuki ruangan yang

sama.

2. Manajemen Beacon

Manajemen

Beacon merupakan salah satu jenis protokol yang digunakan Setiap AP untuk

memancarkan sinyal RF yang digunakan untuk mengabarkan keberadaan AP tersebut.

Jika anda melakukan capture protokol beacon dan mendecodekannya akan

mendapatkan bahwa manajemen beacon dalam setiap transmision ratenya mengirimkan

sejumlah informasi seperti SSID, Jenis Enkripsi, Channel, Mac Address, dan

lain-lain.

kelemahan yang

dapat dimanfaatkan dari jenis protokol ini yaitu sebuah client attacker akan

menangkap sebuah packet management beacon yang dipancarkan oleh AP, yang

selanjutnya client attacker akan memancarkan kembali packet management beacon

tersebut, biasanya beacon yang dipancarkan oleh AP intervalnya 100ms, kalau

client attacker menangkap beacon AP lalu memancarkan beacon tersebut kembali

maka akan terjadi 2 beacon yang sama, yang dikirimkan dari source yang berbeda

namun berisikan informasi yang sama, artinya juga ada dua AP yang sama

berisikan informasi SSID, Mac Address, yang sama. Apa yang berlaku jika hal ini

terjadi ?, yang akan terjadi adalah seluruh client tidak dapat berkomunikasi

dengan AP , dalam hal ini jika AP memancarkan beacon 100ms dan Client/AP

attacker juga memancarkan management beacon dengan melakukan pengiriman yang

beacon yang sama, maka akan menyebabkan AP tidak dapat lagi berkomunikasi

dengan client-clientnya, kecuali attacker menghentikan mengirimkan sejumlah

beacon tersebut.

4. De-authentication/DisAssociation Protocol

Istilah yang

biasa digunakan untuk memanfaatkan celah protokol ini biasanya disebut dengan

De-authentication Broadcast Attack, merupakan jenis serangan dengan cara

membanjiri WLAN dengan De-authentication packet sehingga mengacaukan wireless

service client, tools yang sangat terkenal dalam melakukan jenis serangan ini

seperti WLAN Jack, Void11, Hunter Killer, Air Jack dan semuanya cuma berjalan

di system operasi Linux misalnya Varian Linux yang bernama AUDITOR.

Gambar template packet format De-Authentication attack pada CommView

yang siap melakukan Flood De-Authentication Packets.

Salah satu

software yang dapat melakukan jenis serangan De-authentication Broadcast Attack

yang dapat dijalankan di system operasi windows yaitu CommView for Wifi.

Serangan jenis

ini merupakan suatu jenis serangan yang juga paling berbahaya. Dengan serangan

ini akan membuat disconnect/terputusnya koneksi client target target atau

seluruh client yang berasosiasi dengan base station karena attacker melakukan

permintaan pemutusan koneksi yang langsung direspon oleh AP, coba bayangkan

kalau seandainya anda mempunyai perusahaan ISP betapa terpukulnya anda dan

teknisi jaringan anda, karena adanya complain dari seluruh pelanggan-pelanggan

mengenai putusnya/disconnect seluruh jaringan client. Kejadian ini tentu

mengakibatkan mimpi buruk and yang membuat citra perusahaan menjadi buruk dan

dapat kehilangan pelanggan. Jahatnya serangan ini jika dijalankan terus menerus

maka selamanya client tidak akan bisa berasosiasi kembali dengan base station,

Dan serangan ini juga tidak dapat dicegah, yah……. satu-satunya cara menunggu

penyerang menghentikan serangannya, mimpi buruk bukan. Ihhhh……takut…..

Gambar salah satu feature CommView dalam

melakukan Deauthentication Packets

Gambar Attacker dalam melakukan Serangan

Deauthentication Packet

5. Sinyal RF Jamming

Sinyal RF

merupakan gelombang elektromagnetik yang dipergunakan untuk saling bertukar

informasi melalui udara dari satu node ke node lainnya. Sinyal RF sangat banyak

digunakan untuk sekarang ini seperti memancarkan gelombang radio FM dan video

pada televisi dan pada akhirnya digunakan juga untuk sebagai sarana pengiriman

data melalui jaringan nirkabel.

Bagaimana

memanfaatkan kelemahan sinyal RF tersebut ?. Sinyal RF memiliki kelebihan yang

juga tentunya memiliki kelemahan seperti sifat sinyal RF yang mudah terganggu

oleh sistem yang berbasis RF external lainnya seperti cordless phone,

microwave, dan perangkat-perangkat bluetooth, dan lain-lain. Saat device

tersebut digunakan secara bersamaan maka perfoma jaringan nirkabel akan dapat

menurun secara signifikan karena adanya persaingan dalam penggunaan medium yang

sama. Yang pada akhirnya karena gangguan tersebut dapat menyebabkan error pada

bit-bit informasi yang sedang dikirim menyebabkan retransmisi dan penundaan

bagi pengguna.

Kasus yang

terjadi di Tanah air seperti yang pernah terjadi di daerah jogjakarta, maraknya

warnet dan pelanggan internet berbasis nirkabel, sehingga banyak bermunculan

ISP yang tak berizin (sewaktu saluran 2,4GHz masih belum bebas) untuk meraup

keuntungan dari bisnis di usaha tersebut, hal inilah yang meyebabkan ISP

resmi/berijin melakukan protes yang menyebabkan petugas berwenang secara arogan

melakukan sweeping, untuk menertibkan ISP liar ini. Akibat yang ditimbulkan

dari sweepeing ini yaitu lumpuhnya sebagian akese internet nirkabel di jogja,

sehingga diduga adanya aksi balas dendam dengan melakukan serangan Sinyal RF

jamming karena hampir seluruh sinyal ISP Nirkabel menjadi berantakan/ hancur

lebur.

Dengan adanya

serangan RF jamming yang menyebabkan berantakannya sinyal yang dipancarkan AP,

yang akan menjadi celah seperti yang sudah saya jelaskan pada serangan lainnya.

Serangan RF Jamming ini termasuk dalam kejadian interferensi di jaringan

wireless.

6. Manajemen Probe-Request

Pada saat

client pertama kali berusaha untuk mengkoneksikan dirinya dengan meminta kepada

AP, maka AP melakukan Probe-Respond untuk memeriksa permintaan client tersebut

apakah dibolehkan untuk memasuki kejaringan wireless tersebut. Celah yang dapat

digunakan attacker dengan melakukan manipulasi paket Probe-request dan

selanjutnya melakukan permintaan probe-request, coba anda bayangkan kalau

seandainya permintaan dilakukan dengan mengirimkan permintaan

sebanyak-banyaknya misalnya 500 paket dalam 1 detik, maka akan meyebabkan AP

tidak akan mampu merespon paket yang begitu banyak, yang artinya AP tidak

sanggup lagi berkomunikasi dengan client yang lainnya. Bukankah ini juga

tergolong serangan Daniel of Service yang akan membuat Access point menjadi

puyeng atau lumpuh.

Teknik

Keamanan Jaringan Wireless dan Ancamannya

Penerapan

system kemanan dijaringan wireless ada beberapa diantaranya :

1. Teknik Enkripsi

Salah satu

metode enkripsi yang juga menyediakan metode authentikasi yang digunakan untuk

mengamankan jaringan wireless adalah dengan Metode “Wired Equivalent Privacy

(WEP)” yang di implementasikan pada Mac Layer yang mana WEP Key bersifat statik

dan dalam prosesnya key rahasia yang dibagi pakai dan diberikan oleh pengguna

pada pemancar pengirim dengan 24bit Initialization Vector (IVs), WEP menginput

hasil daftar key ke dalam generator angka random sehingga menghasilkan stream

key yang sama dengan panjang payload frame ditambah 32bit Integrity check Value

(ICV). WEP mencakup IVs yang bersih sampai beberapa byte yang pertama pada

bagian frame. Nah dengan hanya 24 bit itulah WEP akhirnya menggunakan IVs yang

sama untuk paket data yang berbeda. Jenis Enkripsi ini sangat banyak diterapkan

dibandingkan dengan jenis enkripsi yang lainnya, padahal jenis enkripsi ini

merupakan jenis enkripsi yang paling tidak aman. karena WEP menggunakan

enkripsi yang sifatnya statis sehingga dengan software seperti Airsnort,

WepCrack, WepLab, dll seperti dibuktikan oleh saya sendiri, di contohkan pada

gambar ini.

Gambar Wep Enkripsi yang berhasil di bongkar WEP

Key-nya

Jenis enkripsi

yg lainnya yaitu WPA merupakan jenis enkripsi yang mirip dengan WEP Standar

Security Wi-Fi Protocol Access (WPA) 1.0 merupakan sebuah snapshot security

802.11i yang terbaru, mencakup mekanisme TKIP (Temporal Key Integrity

Protocol). Kombinasi antara kedua mekanisme tersebut memberikan enkripsi key

dan authentikasi yang dinamis., jenis metoda enkripsi ini hampir sama dengan

jenis enkripsi yang lain yaitu enkripsi TKIP (Temporal Key Integrity Protocol),

Jika anda ingin

menerapkan system kemanan dengan menggunakan metode enkripsi gunakanlah jenis

enkripsi WPA atau TKIP, karena jenis enkripsi ini agak susah untuk di hacking.

Tapi bukan berarti tidak bisa untuk dihacking, WPA enkripsi bisa juga untuk di

hacking seperti yang dicontohkan pada gambar di bawah ini.

Gambar WPA Enkripsi yang berhasil di bongkar WPA

Key-nya

2. Pemfilteran Mac Address

Pemfilteran Mac

address merupakan pemfilteran di atas standar 802.11b untuk mengamankan

jaringan. Dalam hal ini setiap Mac address client memiliki alamat fisik yang

pasti berbeda untuk setiap cardnya. Cara kerja system ini yaitu mendaftarkan

alamat mac addressnya agar mendapat otorisasi dari AP saat akan berasosiasi.

Pemfilteran Mac

address ini sebenarnya juga tidak aman bahkan sangat tidak aman, karena Mac

address dapat di ubah/dipalsukan/dispoofing supaya dianggap valid, selain hal

tersebut Mac address yang berasosiasi dengan AP sangat mudah dideteksi keberadaannya

dengan software seperti Airopeek NX, CommView, Omnipeek, Linkferret, Dll tanpa

terlebih dahlu berasosiasi dengan AP, yang ditunjukan pada gambar di bawah.

Gambar Software yang mampu Mendeteksi keberadaan

Mac Address

yang

berasosiasi dengan Access Point

System

keamanan lainnya

Jenis system

keamanan lainnya antara lain:

o Motode otentikasi lainnya seperti penggunan sistem radius (Remote Authetication

Dial-in User Service) yang membuktikan identitas pengguna dengan menggunakan

otentikasi server untuk menangani kontrol akses.

o Ap Isolation, Disable ICMP

o Disable SSID broadcast

o Disable DHCP server

o Proxy Authentication

o PVN dengan Authentication

o PPPoE dengan Authentication, dan lain-lain

Kebijakan

Kemanan wireless

Sebelum

menentukan kebijakan penggunaan system kemanan wireless, yang harus

diperhatikan agar jaringan wireless tertutup bagi celah.penyusupan, kegiatan

hacking, dan bentuk serangan lainnya, diantaranya :

1. Mengenali

kebijakan penggunaannya apakah untuk corporate, perkantoran kecil, atau

personal/rumahan untuk menentukan jenis kemanan yang ada. Dalam hal ini

menggunakan enkripsi yang efektif..

2. Meninjau kembali system yang digunakan

3. memeriksa kembali konfigurasi perangkat yang digunakan

4. Mengidentifikasi adanya Rogue AP

5. Mengerjakan uji penetrasi dengan mencoba menembus system kemanan jaringan

wireless sendiri untuk mendeteksi celah kemanan yang masih ada.

6. Tidak menyebarluaskan SSID, jika diperlukan.

7. Menggunakan password yang rumit pada AP.

8. Memasang firewall.

Penulis

Rizal Fahmi

http://panyoet.co.cc

r3zal20042yahoo.com

YM : r3zal2004

Minggu, 21 Desember 2008

Mari Mengungsi ke Mars

Brigitta Isworo L

Konferensi PBB Mengenai Perubahan Iklim di Poznan, Polandia, berakhir sepekan lalu. Tidak ada perubahan komitmen pengurangan emisi karbon. Pemanasan bumi akibat emisi karbon diprediksi menyebabkan Bumi tak mampu lagi menyangga kehidupan pada akhir abad ini.

Ke mana kita akan mengungsikan kehidupan (terutama manusia) ini? Pencarian ini antara lain yang kemudian menjadi obyek ketika penjelajahan ruang angkasa menjadi semakin ”menjanjikan” sejak pendaratan Neil Armstrong 10 Juli 1967 di permukaan Bulan.

Penjelajahan terus berlanjut bukan hanya ke Bulan, tetapi merambah planet-planet lain dalam galaksi Bimasakti.

Program observasi National Aeronautics and Space Administration (Badan Aeronautika dan Ruang Angkasa Nasional/NASA) Amerika Serikat Mars Reconnaissance Orbiter (MRO) telah berakhir dan hasilnya dipaparkan dalam jurnal ilmiah Science, Jumat (19/12).

Hasil dari misi penjelajahan MRO yang pertama tersebut telah berhasil menemukan bukti- bukti akan adanya mineral-mineral yang penting untuk mendukung kehidupan. Bukan hanya mineral, bahkan jejak-jejak yang membuktikan adanya air di permukaan Mars juga terekam di beberapa lokasi.

Penemuan akan bukti-bukti tersebut mengindikasikan bahwa pernah ada mikroba—sebagai bentuk awal kehidupan—hidup di Mars ketika planet tersebut kondisinya lebih basah (baca: mengandung air) dibandingkan saat ini. Penelitian lebih lanjut akan dilakukan MRO tahap kedua yang akan berlangsung selama dua tahun.

Penemuan yang cukup melegakan ini karena ternyata Mars tidaklah ”seganas” yang pernah dipikirkan semula.

Bukti akan adanya air di Mars diketahui saat ditemukan adanya parit-parit yang terbentuk oleh aliran air, kemungkinan berasal dari danau purba.

Bukti akan adanya air juga muncul ketika ada ditemukan jenis-jenis mineral yang hanya bisa terbentuk jika terjadi interaksi dengan unsur air.

Persoalan yang masih ada dan masih harus terus dicari dan dibuktikan adalah seberapa banyak air yang pernah ada di Mars tersebut, dan seberapa besar dukungannya terhadap kehidupan mikroba atau kehidupan yang primitif (metabolismenya sederhana)? Jawabannya mungkin belum akan ditemukan dalam waktu dekat.

Di sisi lain, bukti-bukti tersebut mengisyaratkan bahwa di Mars pernah ada periode ketika air membentuk tanah liat yang disusul periode kering saat Mars kaya akan unsur garam dan unsur airnya bersifat asam. Kondisi ini amat tidak cocok untuk mendukung kehidupan.

Persoalannya, kondisi di Mars tidaklah serupa antara satu wilayah dan wilayah lainnya. Oleh karena masih ditemukan sejumlah unsur karbon yang mengindikasikan wilayah itu tidak bersifat asam-unsur asamnya rendah. Karbon amat mudah terurai jika bertemu unsur asam. Unsur karbon juga ditemukan pada batuan meteorit yang berasal dari Mars.

”Kehidupan yang primitif mungkin menyukainya. Tidak terlalu panas dan tidak terlalu dingin, dan tidak terlalu asam. Sebuah tempat yang ’tepat’,” ujar Bethany Ehlmann sarjana dari Brown University di Providence.

Unsur karbon yang telah memberikan harapan tersebut ditemukan MRO di daerah yang disebut Nili Fossae, sekitar 667 kilometer panjang dan berada di tepian Isidis-kolam yang telah kering, dan di dekat batuan yang terekspos di tepi lembah kawah. Jejak serupa ditemukan di Terra Tyrrhena dan Libya Montes.

Sejumlah peneliti memiliki teori yang berbeda-beda tentang terbentuknya karbon. Misalnya, ada yang menyebutkan air tanah (Mars) terangkat ke permukaan melewati batuan yang mengandung olivin di permukaan dan terpapar pada hujan atau danau kecil. Teori tersebut mempertebal keyakinan bahwa di Planet Merah itu pernah ada air di permukaannya.

Berkeliling

Perjalanan MRO berkeliling planet telah membawanya menemukan bukti-bukti bahwa sebagian besar wilayah dataran tinggi di bagian selatan planet yang luas itu dialiri air dengan kondisi lingkungan yang bervariasi pada 4,6 miliar-3,8 miliar tahun yang lalu.

Bukti-bukti itu ditunjukkan dengan penemuan batuan filosilikat yang tersebar meluas di belahan selatan planet. Batuan filosilikat ini mengandung unsur besi, magnesium atau aluminium, mica, dan kaolin.

”Dalam filosilikat, atom-atomnya tertata secara berlapis dan semua memiliki unsur air atau kandungan hidrogen dan oksigen yang membentuk suatu struktur kristal,” tutur anggota tim MRO, Scott Murchie, dari John Hopkins University.

Lapisan batuan yang mengandung kristal air tersebut berada di lapisan batuan vulkanik yang belum terlalu tua. Di bagian kawah, misalnya di Valles Marineris, di belahan selatan planet, terpapar lapisan lempung purba dan berbagai mineral lain.

”Ini seperti sebuah perjalanan ke lapisan batuan di dasar Grand Canyon,” ujar Murchie merujuk pada salah satu fenomena geologis yang terbesar.

Variasi tanah lempung dan berbagai mineral yang ditemukan di Mars tersebut mengindikasikan adanya variasi kondisi lingkungan di Mars.

Di belahan utara Mars ditemukan batuan dengan kandungan berbeda, yaitu sulfat yang mengindikasikan lingkungan yang lebih kurang mendukung kehidupan dibandingkan selatan.

Nah, mungkin suatu hari nanti kita bisa mengungsi ke belahan selatan Mars? Atau... maukah kita menyelamatkan kapal kehidupan kita yang bernama Bumi...?

Sumber : Kompas Cetak

Kamis, 18 Desember 2008

Tugas Kriptografi..

oleh

Maulana Andika Hasditama

Bogor

Abstraksi

Persandian atau kriptografi sangat erat hubungannya dengan keamanan ancaman informasi. Bagaimana suatu sistem mengamankan suatu berita agar terhindar dari ancaman lawan, bergantung pada kekuatan sistem sandi yang digunakan. Kuatnya sistem sandi berkaitan dengan tingkat keacakan kunci untuk menyandi. Semakain acak kunci sistem sandi, maka semakin sulit pula bagi kriptanalis untuk menganalisa atau memecahkan suatu sistem sandi.

Seismograf adalah alat untuk mencatat gerakan tanah dan mengukur besarnya suatu gempa. Besarnya intensitas atau kekuatan gempa bumi diukur, dan dihasilkan data yang berupa grafik dinamakan seismogram. Data hasil pengukuran gempa yang berupa data analog ini, secara teori bersifat acak dan tidak dapat diramalkan komposisinya karena berasal dari natural source.

Oleh karena itu, penulis mempunyai pemikiran umtuk memanfaatkan data hasil pengukuran gempa bumi dari seismograf agar data analog yang ada dapat diubah kedalam data digital yang nantinya akan diaplikasikan kedalam proses pembangkitan kunci dalam suatu sistem sandi, yang berguna dalam penerapan persandian.

Kamis, 14 Agustus 2008

Islam memekai kalender bulan...

Sejak awal peradaban, manusia sudah merasakan perlunya sistem pembagian waktu menjadi satuan-satuan periode "bulan" dan "tahun" yang lazim disebut Kalender atau Taqwim (Arab). Kebutuhan manusia akan sistem kalender itu bertemali dengan kepentingan kehidupan sehari-hari mereka dan atau kepentingan kehidupan keagamaan mereka.

Acuan yang digunakan untuk menyusun kalender atau taqwim tersebut adalah siklus pergerakan dua benda langit yang sangat besar pengaruhnya pada kehidupan manusia di Bumi, yakni Bulan dan Matahari. Kalender yang disusun berdasarkan siklus sinodik Bulan dinamakan Kalender Bulan (Qamariyah, Lunar). Kalender yang disusun berdasarkan siklus tropik Matahari dinamakan Kalender Matahari (Syamsiyah, Solar). Sedangkan kalender yang disusun dengan mengacu kepada keduanya dinamakan Kalender Bulan-Matahari (Qamariyah-Syamsiyah, Luni-Solar).

Sekitar empat ribu tahun lebih sebelum masehi, bangsa Arab telah membuat Kalender Matahari atau Syamsiyah. Pada waktu itu tahun Syamsiyah terdiri dari 365 hari dengan rincian 360 hari dibagi menjadi 12 bulan dengan umur masing-masing 30 hari, dan 5 hari untuk pesta perayaan tahunan bangsa Arab. Belakangan Kalender Syamsiyah itu digunakan juga oleh masyarakat Romawi. Bangsa Arab sendiri kemudian beralih pada Kalender Bulan atau Qamariyah yang digunakan juga oleh masyarakat Mesir kuno dan Babilonia. Kalender Qamariyah¬Syamsiyah digunakan oleh orang-orang Cina dan India.

Islam yang datang untuk pertama kalinya kepada masyarakat Arab mengukuhkan penggunaan kalender qamariyah yang telah berlaku di kalangan mereka itu dengan cara mengaitkan waktu pelaksanaan beberapa ketentuan syari'ahnya kepada kalender tersebut serta membuat sistemnya menjadi mapan. Islam -misalnya- memapankan konsep ''bulan'' (syahr, month) dalam kalender tersebut sebagai periode waktu yang membentang di antara dua penampakan hilal berurutan, dan "tahun" (sanah) sebagai periode waktu yang terdiri dari dua belas "bulan". Ketika orang-orang kafir menyisipkan tambahan bulan untuk menunda masuknya bulan Muharram, al-Qur'an (at-Taubah: 37) mengecamnya dengan menegaskan bahwa perbuatan mereka itu hanyalah menambah kekafiran belaka.

Jatuhnya pilihan Islam terhadap sistem qamariyah sebagai kalender formal syar'inya agaknya bukan semata karena kebetulan ia turun untuk pertama kalinya kepada masyarakat pengguna kalender itu, tetapi sistem kalender qamariyah itu -dibandingkan dengan syamsiyah- adalah lebih sejalan dengan karakter Islam sendiri sebagai agama yang mudah.

Dalam kalender qamariyah, umur bulan (syahr) bisa diketahui dengan mudah melalui pengamatan yang sederhana terhadap Bulan. Hal itu terkait dengan sunnatullah tentang siklus pergerakan Bulan yang membuat Bulan hadir dalam pengamatan manusia di Bumi dalam posisi dan bentuk penampakan yang selalu berubah setiap hari secara signifikan. Perubahan itu berupa pergeseran posisinya ke arah Timur sejauh rata-rata 13° setiap hari atau setara dengan 26 kali garis tengah piringannya, dan pergeseran itu sekaligus mengakibatkan perubahan bentuk penampakannya. Mengenai fenomena ini Al-Qur' an (Yasin: 39) menyatakan: "Kami tetapkan bagi Bulan manzilah-manzilah, sehingga kembalilah dia sebagai bentuk tandan yang tua."

Keadaan seperti itu tidak terjadi pada Matahari yang hadir dengan bentuk penampakan yang relatif sama setiap hari. Meskipun sebenarnya posisi Matahari itu juga bergeser, yakni ke Utara atau ke Selatan, tetapi pergeserannya itu terjadi tidak secara mencolok karena per hari rata-rata hanya sebesar 0° 15' 24,54", atau hanya setengah kali garis tengah piringannya. Karena itu -tidak seperti dalam kalender qamariyah- umur bulan dalam kalender syamsiyah tidak bisa dengan mudah diketahui lewat pengamatan yang sederhana terhadap Matahari.

Dengan penghampiran ini dapatlah dipahami kalau Nabi SAW memberi petuniuk kepada kaum muslimin generasi awal-yang masih Ulnmi-4 untuk memulai dan mengakhiri puasa Ramadan berdasarkan rukyat atau pengamatan terhadap penampakan Hilal. Dengan gambaran sebagaimana telah dikemukakan, perintah rukyat tersebut tentu menjadi tidak relevan seandainya Islam menjatuhkan pilihannya pada kalender "syamsiyah".

IKUT LOMBA PBB YUK...

hmm... biar semangat teruz!!!...

eh, Pada saat yang lalu kami STSN 6 ikutan lomba PBB antar angkatan lhuw...

jadi pesertanya dari tingkat I,II,III, dan IV...

Walaupun kami tingkat I...yah..lumayan!!! ada salah satu kategori yang menag...

wow... seru deh...

sebenarnya acara ini dateng dari program kerja senat mahasiswa sendiri...

tujuannya dalam rangka meningkatkan KEDISIPLINAN dan KEKOMPAKAN tiap2 angkatan...

okeeh....mudahan2 tujuannya dapat tercapai...

the last... STSN6 JAYA!!!.....

this my family...STSN 6

STSN 6 BIG FAMILY

STSN 6 BIG FAMILYBismillahirrahmaanirrahim...

semoga selalu menaungi kami...STSN 6

Yah... inilah keluargaku...

Angkatanku... saudara2ku... datang saling melengkapi dengan segala kelebihan dan kekurangan yang kami punya...Kami penuh warna...

kami 40 orang...STSN 6, SATU TUBUH...yang manakala satu merasakan sakit, yang lain pasti ikut merasakan...

Saudara2ku...kalian orang2 yang hebat...kalian kebangganku...

Satu HAL yang mahal harganya saudara2ku...yaitu "KEBERSAMAAN"... tolong jaga ini saudara2ku...

karena 4 tahun kedepan itulah jembatan awal yang mesti kita hadapi bersama... jangan lepaskan ikatan tali yang telah menjaga kita...

Satu hal yang mesti aku sampaikan lagi... STSN 6... Kalian KEBANGGAANKU... = D

Belum tahu KRIPTOGRAFI???

Kriptografi, secara umum adalah ilmu dan seni untuk menjaga kerahasiaan berita [bruce Schneier - Applied Cryptography]. Selain pengertian tersebut terdapat pula pengertian ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan data, keabsahan data, integritas data, serta autentikasi data [A. Menezes, P. van Oorschot and S. Vanstone - Handbook of Applied Cryptography]. Tidak semua aspek keamanan informasi ditangani oleh kriptografi.

Ada empat tujuan mendasar dari ilmu kriptografi ini yang juga merupakan aspek keamanan informasi yaitu :

- Kerahasiaan, adalah layanan yang digunakan untuk menjaga isi dari informasi dari siapapun kecuali yang memiliki otoritas atau kunci rahasia untuk membuka/mengupas informasi yang telah disandi.

- Integritas data, adalah berhubungan dengan penjagaan dari perubahan data secara tidak sah. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi data oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam data yang sebenarnya.

- Autentikasi, adalah berhubungan dengan identifikasi/pengenalan, baik secara kesatuan sistem maupun informasi itu sendiri. Dua pihak yang saling berkomunikasi harus saling memperkenalkan diri. Informasi yang dikirimkan melalui kanal harus diautentikasi keaslian, isi datanya, waktu pengiriman, dan lain-lain.

- Non-repudiasi., atau nirpenyangkalan adalah usaha untuk mencegah terjadinya penyangkalan terhadap pengiriman/terciptanya suatu informasi oleh yang mengirimkan/membuat.